Log4Shell: ESET blockerar hundratusentals angreppsförsök

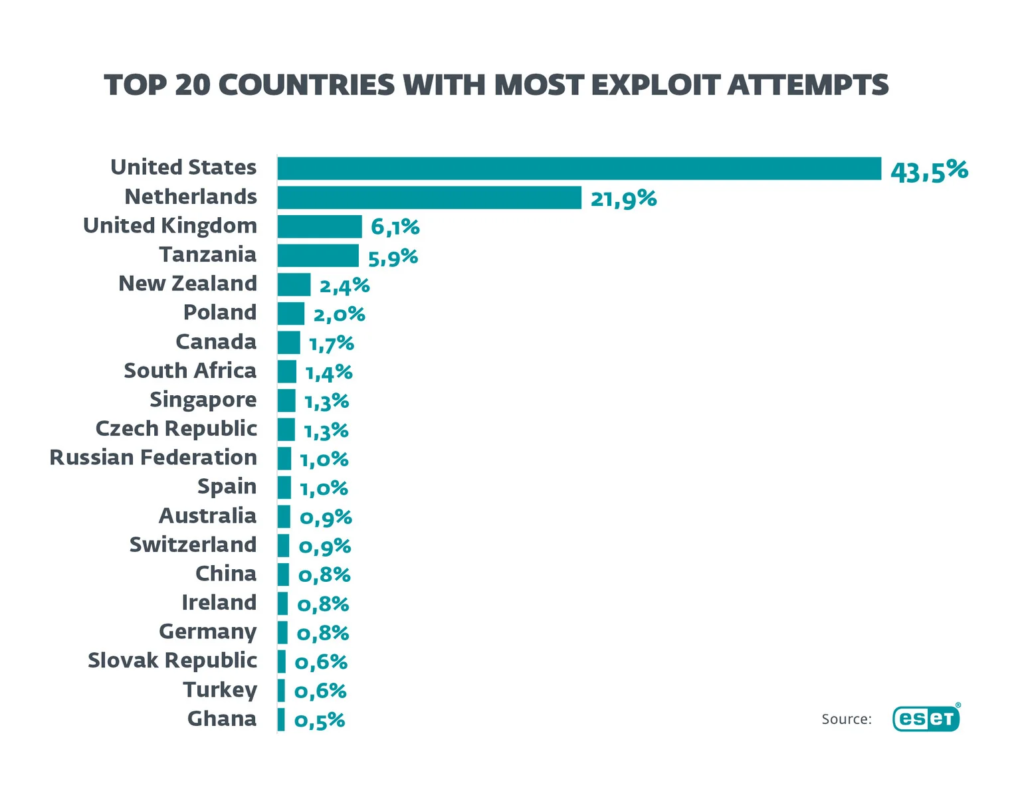

ESET har upptäckt hundratusentals angreppsförsök globalt som leder till den kritiska sårbarheten i Log4Shell där de flesta angreppsförsöken sker i USA, Storbritannien och Nederländerna. Det är dock nästan 180 länder och territorier som är under attack, vilket till stor del beror på den globala förekomsten av programvarubiblioteket Log4j i system runt om i världen.

Sedan den 11 december, då ESET:s ingenjörer skapade detektioner för utnyttjanden av Log4Shell-sårbarheten, har ESET registrerat ovannämnda angreppsförsök. I Slovakien, ett land med fem miljoner invånare där ESET:s huvudkontor ligger, har tusentals angrepp försökts. Denna aktivitet visar att alla länder, oavsett storlek, sannolikt kommer att drabbas av cyberkriminella som försöker ta sig in i servrar, tjänster och enheter där sårbarheten ännu inte har åtgärdats.

Sårbarheten gör det möjligt för angripare att fjärrstyra vilken kod som helst på en enhet och i slutändan få full kontroll över den. Om angriparna infekterar en server på detta sätt kan de arbeta djupare in i en organisations interna nätverk och infiltrera andra system och enheter som kanske inte ens är exponerade för internet.

I kombination med den höga förekomsten av Log4j är detta en kritisk sårbarhet enligt CVSS-skalan med 10 poäng av 10. Om IT-sektorn inte kan reagera snabbt kan det orsaka huvudvärk för ett stort antal organisationer och för privatpersoner som hanterar sina egna servrar eller använder olika onlinetjänster.

Mandiant, säkerhetsföretaget som köptes upp av Google, rapporterar att en hackergrupp med namnet APT14 sedan i maj förra året hackat sex delstatsregeringar i USA. De har bland annat utnyttjat sårbarhet i Log4j för att göra detta. Läs mer här.

ESET rekommenderar

ESET rekommenderar följande åtgärder:

- Kontrollera var din organisation använder Log4j-biblioteket med öppen källkod och vilken version. De sårbara versionerna är de från 2.0-beta9 till 2.14.1. Versionerna 2.15 och 2.16 är också delvis sårbara.

- Uppdatera ditt Log4j-bibliotek till version 2.17 och håll koll på eventuella framtida uppdateringar.

- Eftersom Log4Shell är en sårbarhet för fjärrkörning av kod och det är lätt att utnyttja den, är det nödvändigt att kontrollera att sårbarheten inte har utnyttjats av angripare.

- Använd säkerhetsprogram som kan upptäcka och blockera utnyttjandet av sårbarheter. ESET:s upptäckter omfattar följande:

- Java/Exploit.CVE-2021-44228

- Java/Exploit.Agent

- Java/Exploit.Agent.SBL

- Blockera misstänkta IP-adresser med hjälp av en brandvägg.

Läs mer i ESET’s egna blog här.